Les échanges de données chiffrés

Introduction

Échanger des données sur un réseau informatique peut se faire de deux

manières:

- l’une non-sécurisée: les données circulent sans être protégées

- l’autre sécurisé: les données ne peuvent être déchiffrées que par

les personnes autorisées à le faire

Ce chapitre traite des méthodes utilisées pour cela.

Chiffrements

Chiffrement symétrique

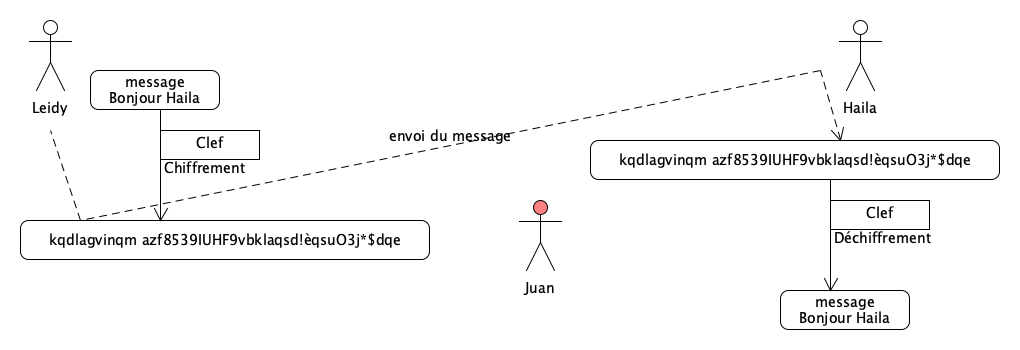

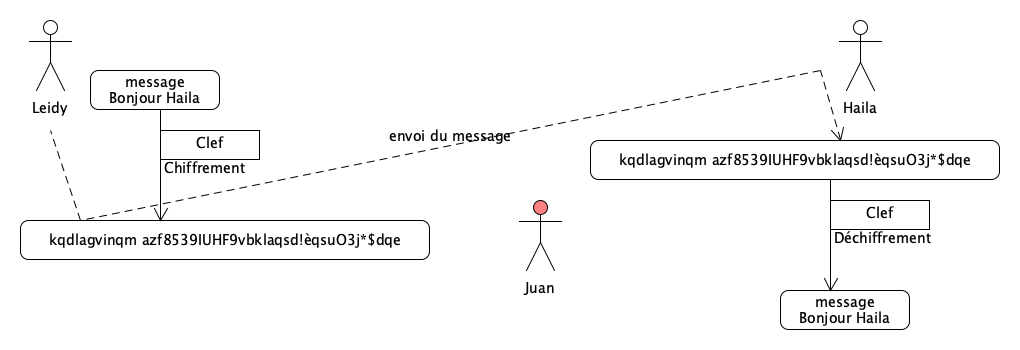

Principe du chiffrement

symétrique

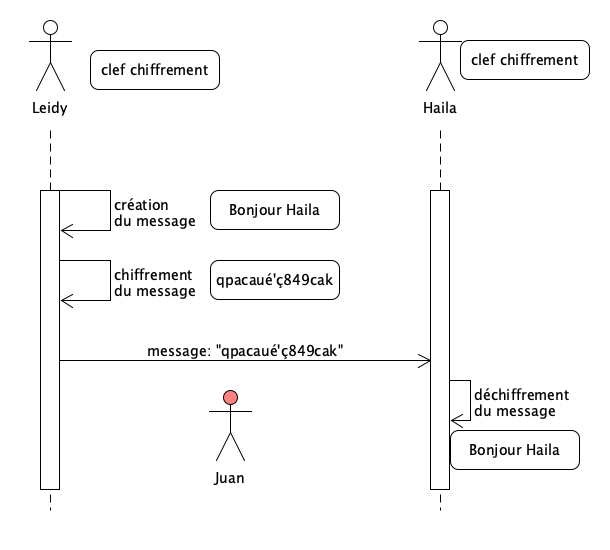

Chiffrement symétrique

Chiffrement symétrique

Exemple

Échange de message

Échange de message

Avantages

Inconvénients

- si la clef est volée, la sécurité est compromise

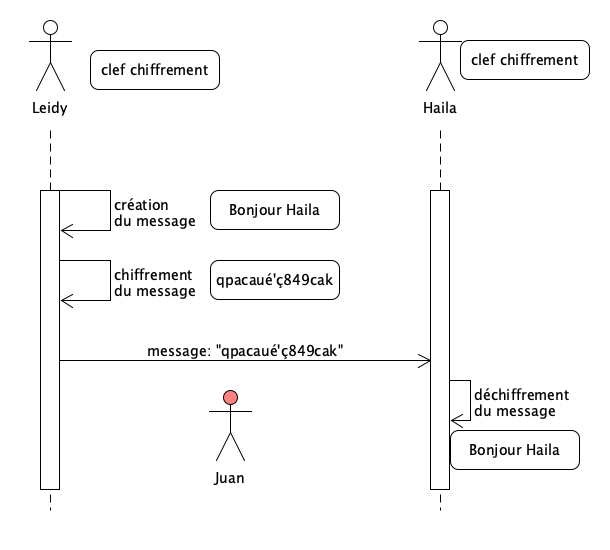

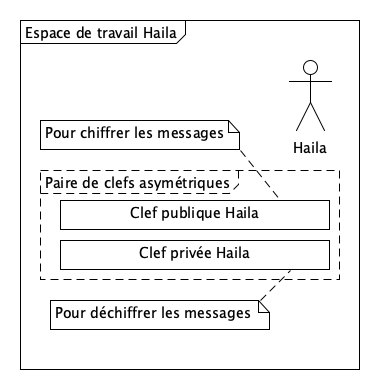

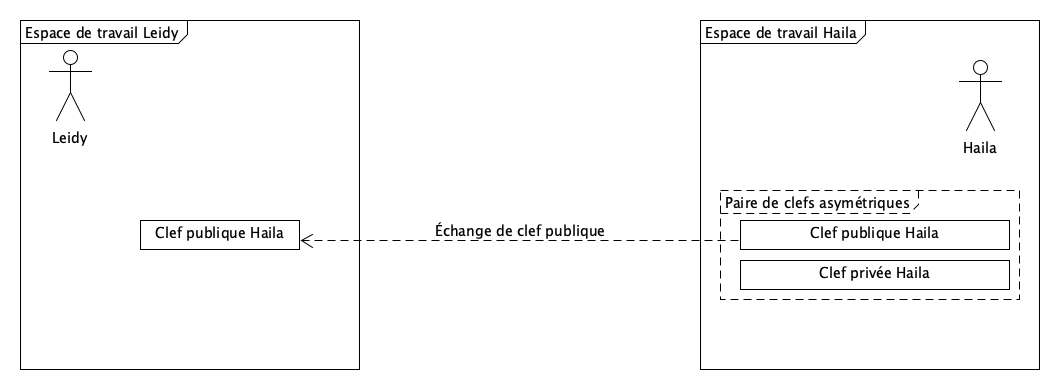

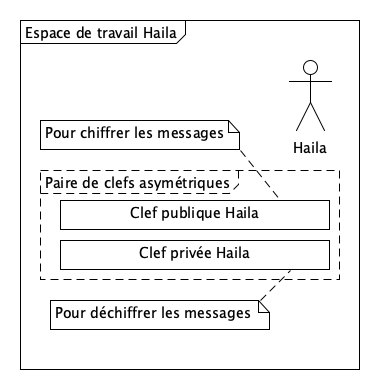

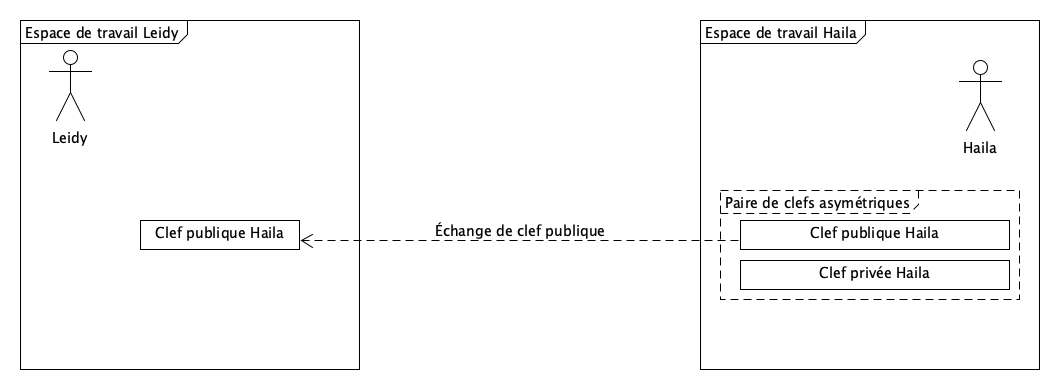

Chiffrement asymétrique

Principe du chiffrement

asymétrique

Création d’une paire de clefs

Échange de clef publique

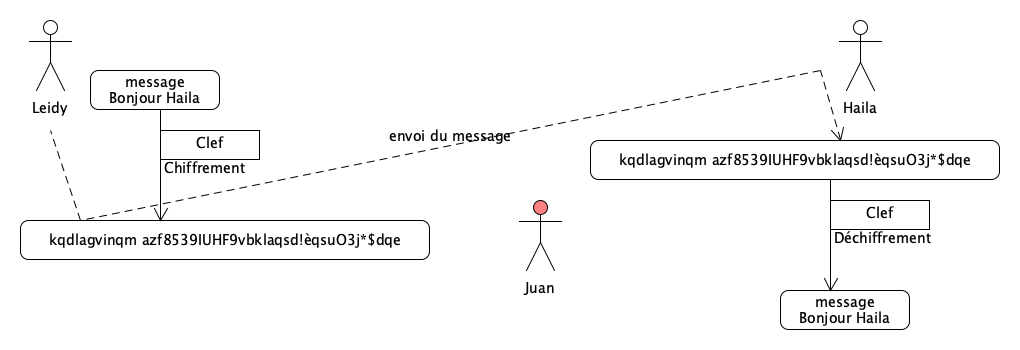

Chiffrement

Échange du message et

déchiffrement

Algorithmes notables

- ed25519

- ecdsa

- rsa

- dsa